Niezależnie od tego, czy prowadzisz sklep internetowy, zarządzasz systemem produkcyjnym, czy świadczysz usługi zdalnie, niezwykle ważna jest dostępność danych w czasie rzeczywistym i bezpieczeństwo infrastruktury IT. Jedna awaria serwera, choćby chwilowa, może oznaczać utratę zamówień, przerwę w produkcji, a w najgorszym scenariuszu nawet bezpowrotną utratę danych. Właśnie dlatego firmy coraz częściej traktują zabezpieczenie danych jako obowiązkowy element zarządzania ryzykiem. Jak zabezpieczyć dane przed awarią serwera? Jakie narzędzia mogą zapewnić ciągłość działania i spokój operacyjny?

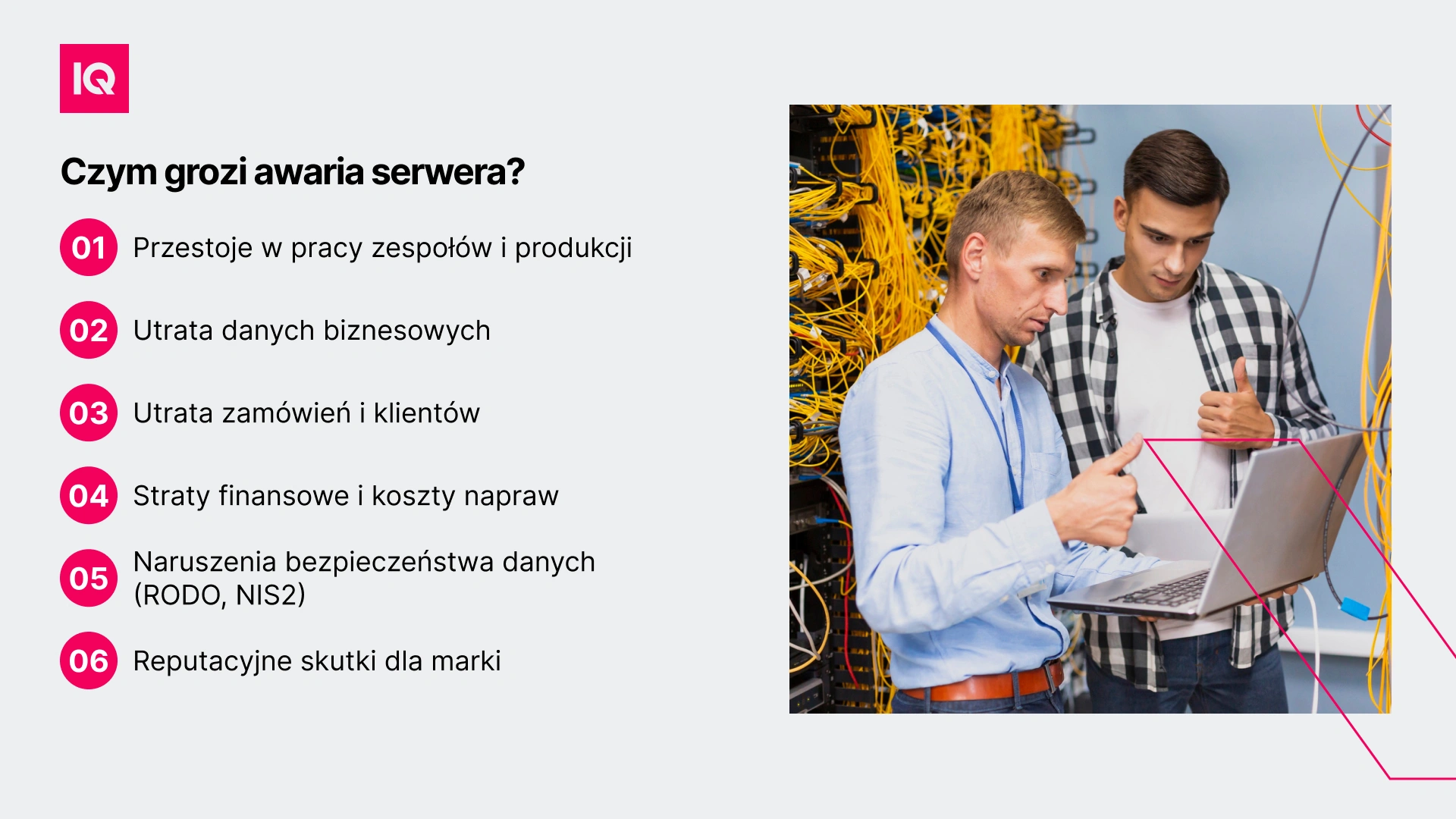

Czym grozi awaria serwera?

Awaria serwera to poważny problem techniczny i realne zagrożenie dla działania całego przedsiębiorstwa. Może prowadzić do przestojów w obsłudze klientów, zablokowania pracy zespołów, utraty zamówień, a także naruszenia danych, co w dobie RODO i NIS2 może wiązać się z karami finansowymi.

W przypadku awarii jednego z najważniejszych elementów infrastruktury, czyli serwera produkcyjnego, bazy danych lub systemu do zarządzania magazynem (warehouse management system), firma może utracić dostęp do danych na godziny, a nawet dni. Utrata danych to najpoważniejszy scenariusz. Bez kopii zapasowej odzyskanie informacji bywa niemożliwe lub bardzo kosztowne. Co więcej, brak systemów alarmowych i monitoringu może opóźnić reakcję na incydent, pogłębiając straty.

Nie da się też ukryć, że coraz częstsze są awarie związane z czynnikami zewnętrznymi. Mogą to być przerwy w dostawie prądu, ataki hakerskie, złośliwe oprogramowanie czy awarie sprzętu (np. dysków twardych). Dlatego też ochrona danych musi obejmować zarówno profilaktykę (backup, aktualizacje, redundancję), jak i szybkie reagowanie w sytuacjach kryzysowych.

Pierwsza linia obrony, czyli regularne kopie zapasowe

Najważniejszym elementem ochrony danych i pierwszą linią obrony przed skutkami awarii są regularne kopie bezpieczeństwa. Brak aktualnych backupów może skutkować nieodwracalną utratą informacji, a ich odtworzenie z nieautoryzowanych źródeł lub przy użyciu niekompletnych danych często nie jest możliwe.

Dane firmowe powinny być kopiowane automatycznie i systematycznie, a kopie danych - przechowywane na co najmniej dwóch różnych nośnikach - lokalnie i w środowisku zdalnym (np. w chmurze). Takie podejście minimalizuje ryzyko utraty danych w przypadku awarii sprzętu, uszkodzenia jednego z dysków, błędów użytkownika czy nawet ataku ransomware. Ważna jest również możliwość szybkiego odtworzenia danych. Backup ma być narzędziem gotowym do działania w krytycznych momentach.

Chmura jako dodatkowa warstwa ochrony

Choć backup lokalny to podstawa, coraz więcej firm sięga po rozwiązania chmurowe jako sposób na zwiększenie bezpieczeństwa i elastyczności. Przechowywanie danych w chmurze pozwala nie tylko tworzyć dodatkową warstwę ochrony, ale również uzyskać dostęp do zasobów z dowolnego miejsca i szybko reagować na awarie.

Chmura sprawdza się szczególnie dobrze w przypadku firm rozproszonych geograficznie, zespołów zdalnych czy środowisk wymagających wysokiej dostępności. Dzięki redundancji systemów dane przechowywane w chmurze są chronione nawet w przypadku awarii jednego z centrów danych, a proces ich przywracania - zautomatyzowany i szybki.

Ochrona w chmurze to także większa skalowalność. W razie potrzeby zasoby można zwiększyć praktycznie natychmiast, bez kosztownych inwestycji w sprzęt. Co więcej, rozwiązania chmurowe są odporne na wiele zagrożeń typowych dla infrastruktury lokalnej, takich jak awarie zasilania, uszkodzenia sprzętu czy włamania fizyczne do serwerowni.

Zabezpieczenia sprzętowe i redundancja systemów

Nawet najlepsze kopie zapasowe i systemy chmurowe nie zastąpią odpowiedniego zabezpieczenia fizycznej infrastruktury IT. W przypadku awarii sprzętu (dysków twardych, zasilaczy, serwerów) każda minuta opóźnienia może oznaczać poważne straty. Dlatego tak ważna jest redundancja systemów oraz odpowiednie środki zapobiegawcze.

Redundancja to nic innego jak nadmiarowość krytycznych komponentów, np. kilku dysków pracujących w macierzy RAID, zapasowych zasilaczy, czy podwójnych łączy internetowych. Dzięki niej awaria jednego elementu nie powoduje zatrzymania całego systemu, bo obciążenie przejmuje inny, sprawny komponent.

Ważnym elementem ochrony są również zasilacze awaryjne (UPS-y) i generatory prądu, które pozwalają utrzymać działanie infrastruktury w przypadku awarii zasilania. To szczególnie istotne w środowiskach, gdzie każda sekunda ma znaczenie - np. w e-commerce, produkcji, systemach rezerwacji czy aplikacjach finansowych.

Systemy monitorowania i alarmowe, zarówno sprzętowe, jak i programowe, pełnią tu jedną z najważniejszych funkcji. Pozwalają na szybkie wykrywanie nieprawidłowości, informują administratorów o zagrożeniach, a w niektórych przypadkach uruchamiają automatyczne procedury awaryjne (failover, snapshot, przełączenie ruchu).

Oprogramowanie i aktualizacje - nie ignoruj ich!

Podczas gdy wiele firm skupia się na fizycznych zabezpieczeniach serwerów i tworzeniu backupów, równie istotnym elementem ochrony danych są regularne aktualizacje oprogramowania oraz stosowanie sprawdzonych mechanizmów bezpieczeństwa w systemie operacyjnym i aplikacjach.

Nieaktualne oprogramowanie, zarówno systemowe, jak i użytkowe, jest jednym z najczęstszych wektorów ataku hakerskiego. Cyberprzestępcy bardzo szybko wykorzystują najnowsze luki bezpieczeństwa, dlatego niezwłoczne instalowanie poprawek dotyczących bezpieczeństwa jest absolutnie kluczowe.

Równie ważne jest wdrażanie takich rozwiązań, jak:

- szyfrowanie danych - zarówno "w spoczynku" (czyli na dysku), jak i podczas transmisji (np. przez HTTPS, VPN),

- firewalle i systemy antywirusowe - chroniące przed złośliwym oprogramowaniem i wirusami komputerowymi,

- regularne skanowanie systemu - wykrywające potencjalne zagrożenia i nieautoryzowane zmiany.

Organizacje, które nie stosują tych praktyk, są bardziej narażone nie tylko na ataki, ale także na nieautoryzowany dostępdo danych, co może prowadzić do naruszeń RODO lub całkowitej utraty kontroli nad systemem.

Organizacja danych i zabezpieczenie działu produkcji

W wielu firmach, szczególnie tych, które korzystają z systemów ERP, CRM czy warehouse management system (WMS) dane są kręgosłupem codziennej pracy. Utrata dostępu do systemu produkcyjnego, bazy zamówień czy stanów magazynowych może sparaliżować działanie całego przedsiębiorstwa. Ważne jest więc odpowiednie zabezpieczenie działu produkcji i uporządkowana struktura przechowywania danych.

Podstawą jest izolacja środowisk, czyli oddzielenie systemu produkcyjnego od testowego, backupowego czy developerskiego. W przypadku błędnej aktualizacji lub infekcji złośliwym oprogramowaniem, uszkodzeniu może ulec tylko jedno środowisko, a nie całość infrastruktury.

Warto również zadbać o:

- jasną strukturę danych i uprawnień - każdy dział ma dostęp tylko do tego, czego faktycznie potrzebuje, co ogranicza ryzyko błędów i nieautoryzowanego dostępu,

- automatyczne tworzenie kopii zapasowych kluczowych systemów (np. WMS, ERP, CRM) - zgodnie z harmonogramem dopasowanym do rytmu pracy produkcji,

- scenariusze awaryjne - gotowe procedury na wypadek awarii serwera, bazy danych lub przerwy w dostawie prądu.

Ochrona przed cyberatakami i dostępem nieautoryzowanym

W dobie cyfrowej transformacji coraz więcej firm pada ofiarą cyberataków. Ataki hakerskie, złośliwe oprogramowanie, próby wyłudzenia danych czy infekcje typu ransomware to realne zagrożenia, które mogą doprowadzić do całkowitej utraty danych lub ich upublicznienia. Musisz pamiętać o tym, że nawet najlepiej zabezpieczona infrastruktura może zostać złamana, jeśli brakuje odpowiednich procedur i warstw ochrony logicznej.

Jednym z najważniejszych elementów bezpieczeństwa jest zarządzanie dostępem. Obejmuje ono nie tylko ustalanie haseł, ale też wdrażanie:

- uwierzytelniania wieloskładnikowego (MFA) - uniemożliwiającego przejęcie konta przy użyciu tylko loginu i hasła,

- kontroli uprawnień - czyli ograniczania dostępu do danych i funkcji systemu zgodnie z rolami pracowników,

- logowania aktywności - co pozwala na szybkie wykrywanie nietypowych działań.

Należy też pamiętać o szyfrowaniu danych, zarówno w trakcie przesyłania (np. SSL/TLS), jak i podczas przechowywania (np. na serwerach lub dyskach zewnętrznych). Ochrona na tym poziomie zapobiega przejęciu danych nawet w przypadku fizycznej kradzieży nośnika.

Regularne skanowanie systemu, aktualizacje, firewalle i segmentacja sieci to kolejne narzędzia, które wspólnie tworzą warstwową architekturę bezpieczeństwa, która jest niewątpliwie skuteczniejsza niż pojedyncze zabezpieczenia.

Dlaczego warto zainwestować w profesjonalny hosting i wsparcie techniczne?

Dla wielu firm serwer to "niewidzialne" centrum operacji, ponieważ działa w tle, dopóki wszystko funkcjonuje prawidłowo. Problem pojawia się w momencie awarii. Nagła utrata danych, niedostępność strony, przerwana produkcja lub brak dostępu do systemów sprzedaży mogą przynieść poważne konsekwencje biznesowe. Właśnie dlatego zamiast polegać na rozwiązaniach tymczasowych lub niskobudżetowych, warto postawić na profesjonalny hosting i wsparcie techniczne, które daje realne zabezpieczenie i szybką reakcję w sytuacjach kryzysowych.

Profesjonalny dostawca usług IT to nie tylko miejsce, w którym przechowywane są dane. To także:

- doradztwo techniczne i pomoc we wdrażaniu strategii bezpieczeństwa danych,

- monitoring serwerów i aplikacji w czasie rzeczywistym,

- zapobieganie awariom i natychmiastowe działania w przypadku incydentu,

- wsparcie w odzyskiwaniu danych, rekonfiguracji systemów i migracji środowisk.

Firmy, które korzystają z takiej opieki, nie tylko minimalizują ryzyko przestoju, ale też zwiększają swoją konkurencyjność dzięki niezawodności działania i stabilności operacyjnej.

Jak zabezpieczyć dane przed awarią serwera?

Awaria serwera może wydarzyć się w najmniej oczekiwanym momencie - w środku nocy, podczas sezonowego szczytu sprzedaży, czy w trakcie aktualizacji systemu. Właśnie dlatego nie powinniśmy myśleć o zabezpieczeniu danych w kategoriach "czy warto", ale "jak najlepiej to zrobić". Wiesz już, że skuteczna ochrona nie opiera się na jednym rozwiązaniu, lecz na spójnym systemie działa -: backupach, redundancji, monitoringu, aktualizacjach i świadomym zarządzaniu dostępem.

- Regularne tworzenie kopii zapasowych - najlepiej w oparciu o zasadę 3-2-1-1-0, z użyciem niezależnych nośników i chmury.

- Wykorzystanie usług chmurowych - dla większej dostępności, skalowalności i odporności na awarie lokalne.

- Redundancja sprzętowa i monitoring - aby zapobiegać przestojom i błyskawicznie wykrywać nieprawidłowości.

- Aktualizacje i skanowanie systemów - by eliminować luki bezpieczeństwa i chronić przed wirusami oraz ransomware.

- Zarządzanie dostępem i zabezpieczenie systemów produkcyjnych - aby ograniczyć skutki błędów i ataków z zewnątrz.

IQ - Twój partner w bezpieczeństwie IT

Jeśli szukasz kompleksowego wsparcia w zakresie ochrony danych, warto zaufać doświadczonemu partnerowi. IQ oferuje pełne spektrum usług, które odpowiadają na potrzeby nowoczesnych firm. Możemy zarządzać hostingiem i zadbać o backup. Świadczymy też usługę Disaster Recovery.

Zespół IQ to Twoi eksperci, którzy:

- doradzą najlepsze rozwiązania dla Twojej branży,

- wdrożą skuteczne zabezpieczenia i procedury,

- zadbają o ciągłość działania Twojego biznesu - 24/7/365.

Zadbaj o swoje dane zanim wydarzy się awaria. Postaw na sprawdzone rozwiązania IQ.