-

Oferta

Usługi IQ

Czyli szeroka oferta serwerów dedykowanych, serwerów VPS kolokacja oraz miejsce na backup - wszystko w jednym miejscu specjalnie dla Ciebie!

Usługi zarządzane

Oferujemy szeroką gamę usług, takich jak serwery dedykowane z administracją, disaster recovery, pocztę pro, usługi chmurowe czy serwery vps.

Usługi Cloud

Proste i kompleksowe rozwiązania, które łączą wysoki poziom bezpieczeństwa z efektywnością ekonomiczną.

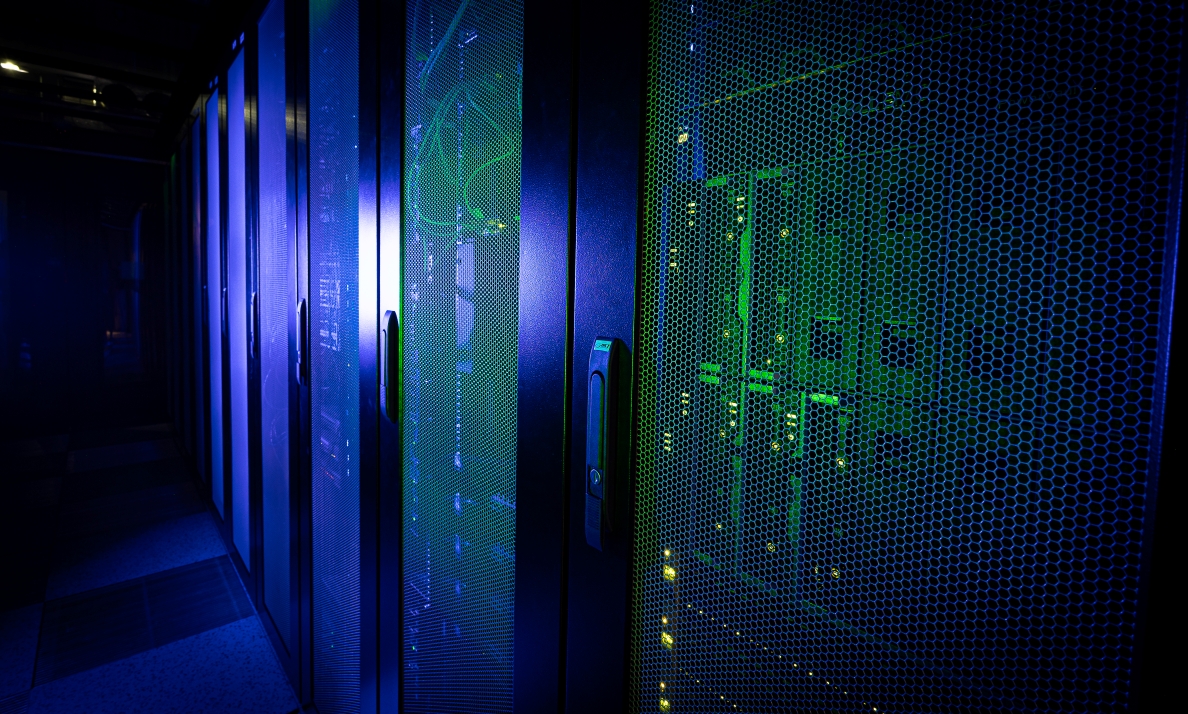

Kolokacja

Bezpieczne miejsce dla Twojej infrastruktury IT w naszym Data Center. Gwarantujemy SLA 99,982%, redundantne zasilanie i chłodzenie, ochronę 24/7/365 oraz pełną kontrolę nad sprzętem. Idealne dla firm ceniących stabilność i zgodność z normami.

Ciągłość działania

Zapewnij ciągłość biznesu z niezawodnymi rozwiązaniami pozwalającymi zachować zgodność z planem ciągłości działania Twojej firmy.

Hosting

Usługi hostinowe dla stron i aplikacji webowych. Sprawdź naszą ofertę.

- Realizacje

-

Data Center

Data Center IQ w Gdańsku

Wykwalifikowani pracownicy i nowoczesna, redundantna infrastruktura umożliwiają IQ świadczenie kompleksowych usług o szerokim zakresie.

Ochrona przed atakami!

W IQ wszyscy klienci posiadają ochronę przed atakami typu DoS i DDoS - Poznaj IQ Shield

Najwyższy poziom bezpieczeństwa

W IQ funkcjonuje Zintegrowany System Zarządzania, który pozwala na działanie zgodne ze wszystkimi wymogami norm ISO 22301, ISO 27001, ISO 9001, PCI DSS oraz GDPR.

-

O nas

IQ nowoczesne centrum danych.

Firma IQ PL Sp. z o.o. powstała w 2001 roku w Gdańsku, w celu zapewnienia bezpieczeństwa przechowywania danych.

Sprawdź co mówią o nas nasi klienci

Co nowego u nas?

Na bieżąco publikujemy komunikaty techniczne i najważniejsze informacje dla naszych klientów.

Projekty unijne

IQ PL Sp. z o.o. realizuje projekt "Rozwój IQ PL Sp. z o.o. o nowe usługi z zakresu bezpieczeństwa danych".

Odpowiedzialność społeczna

W IQ wiemy, że warto pomagać, dlatego nieodpłatnie udostępniamy swoje usługi organizacjom pożytku publicznego.

- Blog

- Kontakt